サイトペアリング設定

HCX(Hybrid Cloud Extension)のサイトペアリングは、移行元と移行先の HCX Manager を接続し、Migration やネットワーク拡張を可能にするステップです。

本記事ではサイトペアリングの設定方法を記載します。

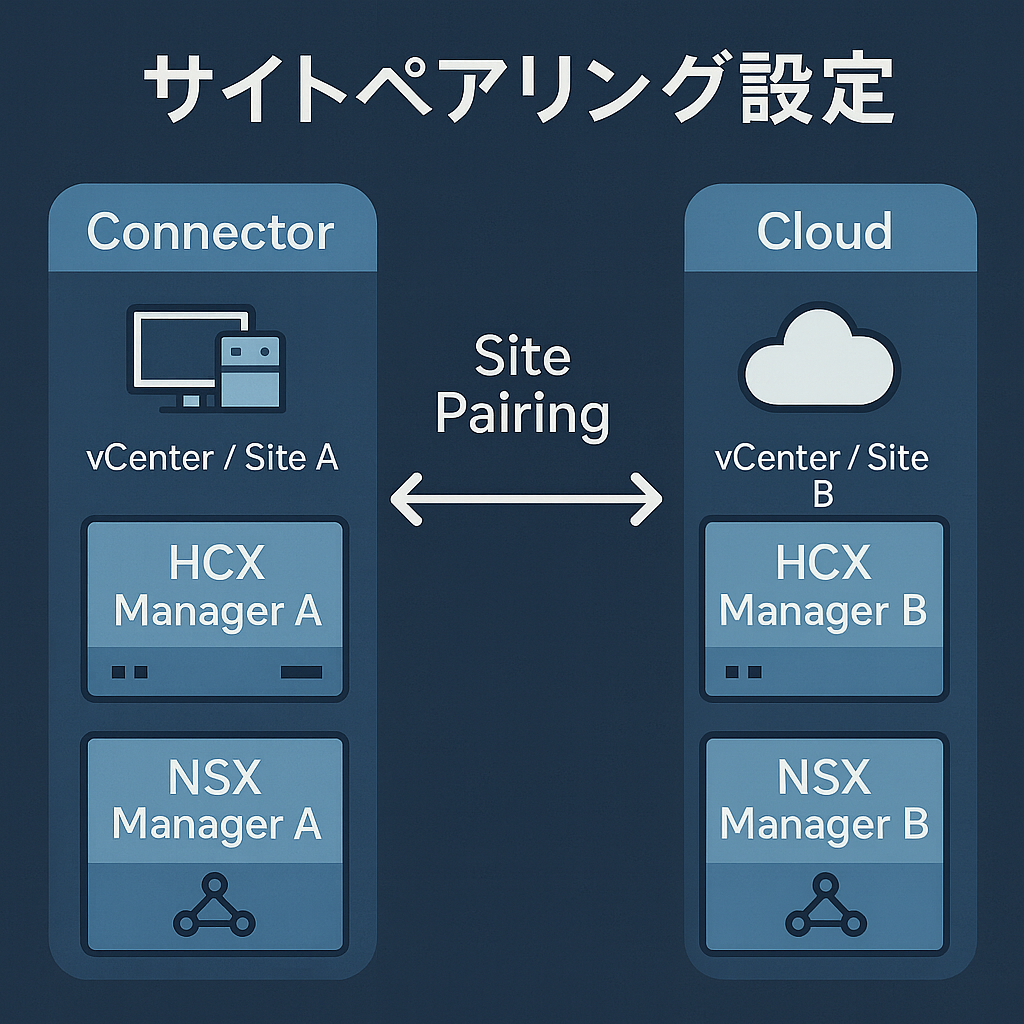

1. 構成イメージ

本環境では HCX4.11 と HCX9.0 間のサイトペアリングを設定します。

前者を Connector 側、後者を Cloud 側とします。

Connector 側に NSX 環境は必須ではありませんが、HCX NE による L2 延伸を設定するため構築済みの環境です。

つまり、Connector / Cloud 両方に NSX 環境が存在します。

Connector [ vCenter / Site A ] ----> [ HCX Manager A ] / [ NSX Manager A ]

||

||

Cloud [ HCX Manager B ] / [ NSX Manager B ] <---- [ vCenter / Site B ]

2. サイトペアリング手順

サイトペアリングやサービスメッシュの設定などはすべて Connector 側から設定します。

Cloud 側の HCX Manager から設定しようとしても設定できませんので注意が必要です。

そのため、以降の画面ショットは HCX4.11 の画面となりますが HCX9.0 とほぼ相違はございません。

- ブラウザで

https://<HCX-Manager-A-FQDN>にアクセスしログインします。

インストール時とは異なり、ポート 443 であることに注意してください。

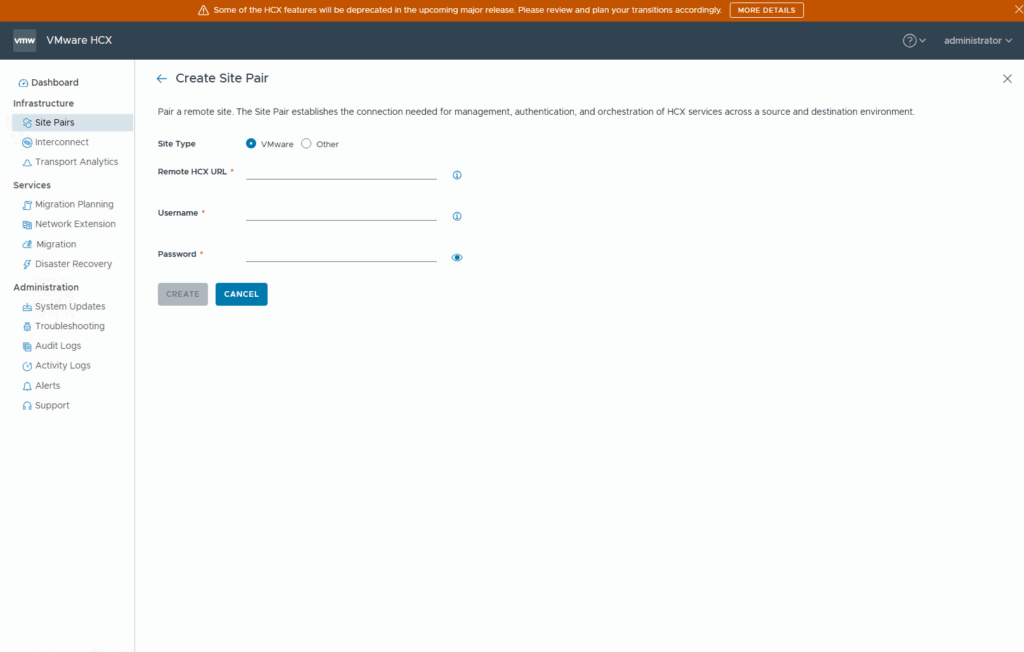

- 「Site Pairs」 から 「New SITE PAIR」 をクリックします。

- 「Site Type」 を VMware にし、Cloud 側の HCX URL と認証情報を入力します。

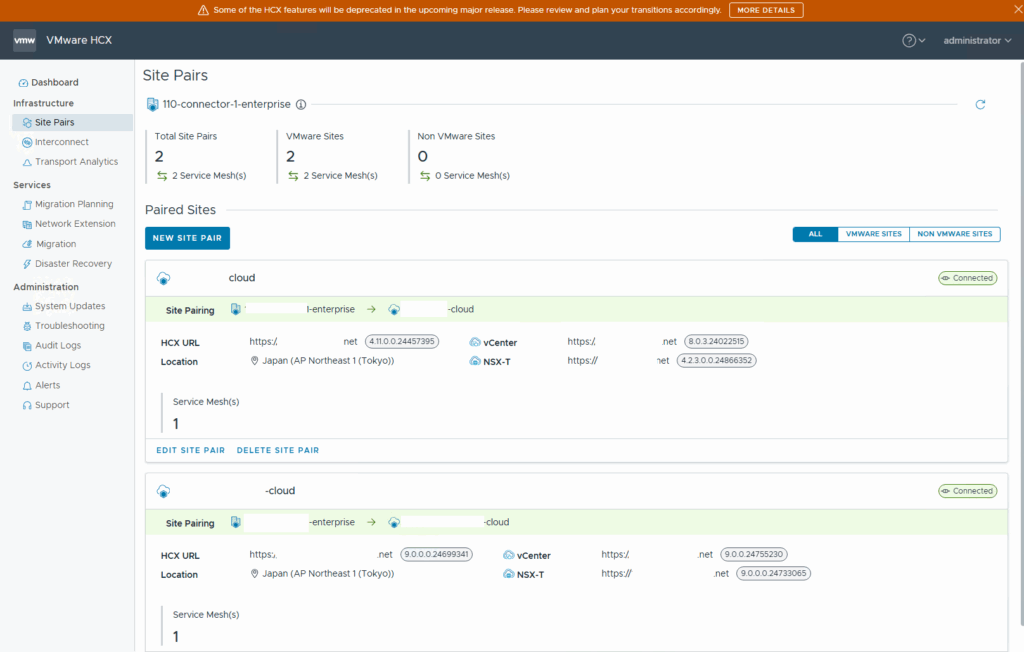

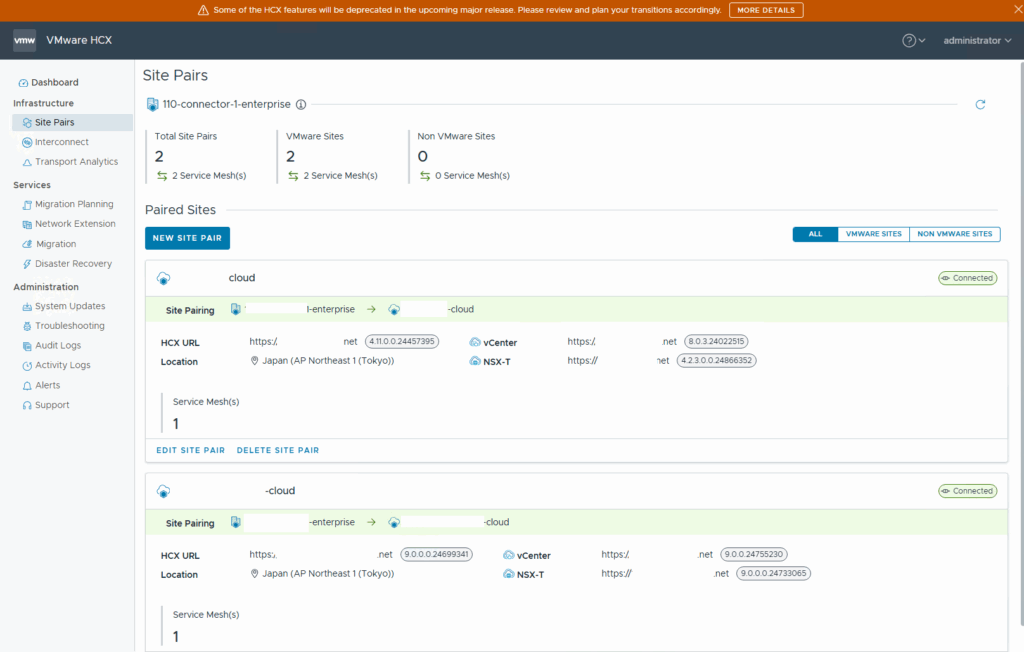

- サイトペアリング設定が完了すると以下の赤枠のようにペアリング情報が表示されます。

各サイトペアリングの右上に Connected と表示されていると正常にサイトペアリングが確立できています。

3. トラブルシューティング

もしサイトペアリングが確立されない場合は以下の観点で調査する必要があります。

- 各システムのタイムゾーンに応じて、両方の HCX Manager で日付と時刻が同期されている必要があります。

- *両方の HCX Manager で NTP 構成を確認します。

- DNS 解決が期待どおりに機能していることを確認します。

- それぞれのリモート HCX Manager に正しい vCenter Server 資格情報が使用されていることを確認します。

- HCX Manager 間で port443 がフィルタされていないことを確認します。

HCX Manager に SSH 接続し、curl コマンドを使用してリモートの HCX Manager への到達性を確認することも可能です。

以下に接続テストの一例を記載します。

curl -k -v https://<リモートのHCX Manager FQDN>

$ curl -k -v https://<リモートのHCX Manager FQDN>

* Host <リモートのHCX Manager FQDN>:443 was resolved.

* IPv6: (none)

* IPv4: 172.20.0.101

* Trying 172.20.0.101:443...

* Connected to <リモートのHCX Manager FQDN> (172.20.0.101) port 443

* ALPN: curl offers http/1.1

* TLSv1.3 (OUT), TLS handshake, Client hello (1):

* TLSv1.3 (IN), TLS handshake, Server hello (2):

* TLSv1.3 (IN), TLS handshake, Encrypted Extensions (8):

* TLSv1.3 (IN), TLS handshake, Certificate (11):

* TLSv1.3 (IN), TLS handshake, CERT verify (15):

* TLSv1.3 (IN), TLS handshake, Finished (20):

* TLSv1.3 (OUT), TLS change cipher, Change cipher spec (1):

* TLSv1.3 (OUT), TLS handshake, Finished (20):

* SSL connection using TLSv1.3 / TLS_AES_256_GCM_SHA384 / X25519 / RSASSA-PSS

* ALPN: server accepted http/1.1

* Server certificate:

* subject: C=US; ST=California; L=Palo Alto; O=VMware; OU=Hybridity; CN=hcx.local

* start date: Sep 12 08:45:33 2025 GMT

* expire date: Sep 10 08:45:33 2035 GMT

* issuer: C=US; ST=California; L=Palo Alto; O=VMware; OU=Hybridity; CN=hcx.local

* SSL certificate verify result: self-signed certificate (18), continuing anyway.

* Certificate level 0: Public key type RSA (4096/152 Bits/secBits), signed using sha256WithRSAEncryption

* using HTTP/1.x

> GET / HTTP/1.1

> Host: <リモートのHCX Manager FQDN>

> User-Agent: curl/8.7.1

> Accept: */*

>

* Request completely sent off

* TLSv1.3 (IN), TLS handshake, Newsession Ticket (4):

* TLSv1.3 (IN), TLS handshake, Newsession Ticket (4):

* old SSL session ID is stale, removing

< HTTP/1.1 302 Found

< Date: Wed, 01 Oct 2025 09:16:42 GMT

< Server: Apache

< Location: https://<リモートのHCX Manager FQDN>/hybridity/ui/hcx-client/index.html

< Content-Length: 254

< Content-Type: text/html; charset=iso-8859-1

<

<!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>302 Found</title>

</head><body>

<h1>Found</h1>

<p>The document has moved <a href="https://<リモートのHCX Manager FQDN>/hybridity/ui/hcx-client/index.html">here</a>.</p>

</body></html>

* Connection #0 to host <リモートのHCX Manager FQDN> left intact

4. まとめ

本記事では、HCX Manager のインストール手順 をまとめました。

ここまで完了すると、Migration や Extending NetworksといったHCX の主要な機能を設定するために必要なサービスメッシュの設定に進めます。

サービスメッシュを作成すると HCX IX や NE といったアプライアンスが自動でデプロイされます。

次の記事ではサービスメッシュの設定方法について記載します。

コメント